Luftfeuchtigkeit mit raspberry messen

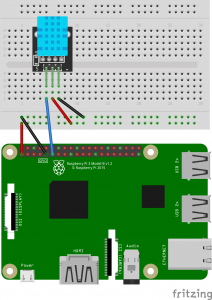

Der Raspberry bietet unzählige Möglichkeiten, diesen mit unterschiedlichen Sensoren zu erweitern. Mitunter einen Sensor zum Messen der Temperatur und der Luftfeuchtigkeit. Dies habe ich mir zunutze gemacht, um die Luftfeuchtigkeit in einigen Räumen zu messen. Zum Einsatz kommt der Sensor DHT11 mit 3 Pins, VCC(+), Ground(-) und Signal. Die 3 Pin Variante hat meist schon einen sogenannten 10k Ohm pull-up-Wiederstand verbaut. Im Elegoo-Set ist der genannte Sensor enthalten.

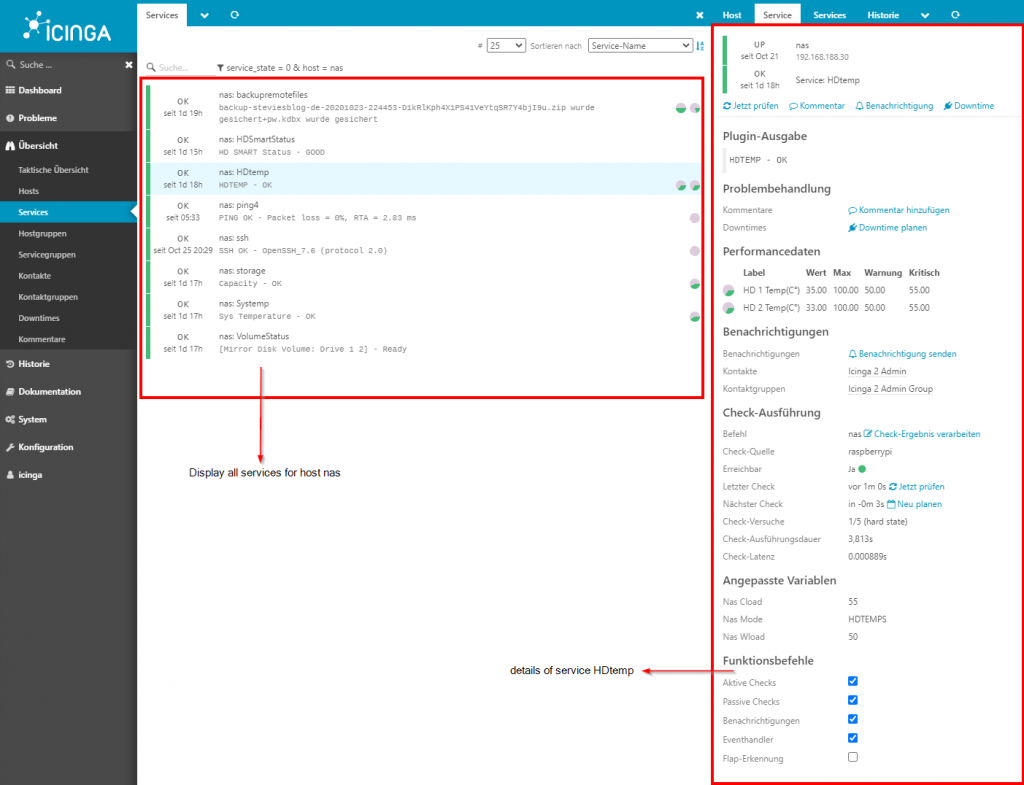

Zusammen mit dem Steckbrett habe ich auf dem Raspberry den 3.3V, den Ground und den GPIO No. 17 zur Datenübertragung verwendet. Die Steckzeichnung findet ihr im unterem Bild.

Somit wäre der Sensor mit dem PI verbunden und wir können uns ans Auslesen der Daten wenden. Dafür verwende ich Python3 mit dem Modul „Adafruit_Python_DHT“. Dies könnt ihr mittels pip3 herunterladen

sudo pip3 install Adafruit_DHT

Habt ihr pip3 noch nicht installiert, könnt ihr das wie folgt nachholen.

sudo apt install python3-pip

Der Code ist zurzeit relativ einfach gehalten. In einer while Schleife wird die Temparatur/Luftfeuchtigkeit einmal pro Minute ausgelesen und auf dem Terminal ausgegeben.

#load required modules

import Adafruit_DHT

import datetime as dt

import time

#define used sensor

sensor = Adafruit_DHT.DHT11

#define used pin on RPI

pin = 17

while True:

#get humidity/temperature

humidity, temperature = Adafruit_DHT.read_retry(sensor, pin)

if humidity is not None and temperature is not None:

print('[{0}] Temp={1:0.1f}*C Humidity={2:0.1f}%'.format(dt.datetime.now(),temperature, humidity))

else:

print('Pin kann nicht gelesen werden, erneut versuchen!')

time.sleep(60)

Die Ausgabe sieht dann wie folgt aus, bis das Script manuell beendet wird:

[2020-12-02 20:22:52.091902] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:23:52.632069] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:24:53.221121] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:25:53.810168] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:26:54.341988] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:27:57.461005] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:28:58.050115] Temp=21.0*C Humidity=54.0%

[2020-12-02 20:29:58.592045] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:30:59.181064] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:31:59.770323] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:33:00.342131] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:34:00.931251] Temp=21.0*C Humidity=53.0%

[2020-12-02 20:35:01.512562] Temp=21.0*C Humidity=53.0%