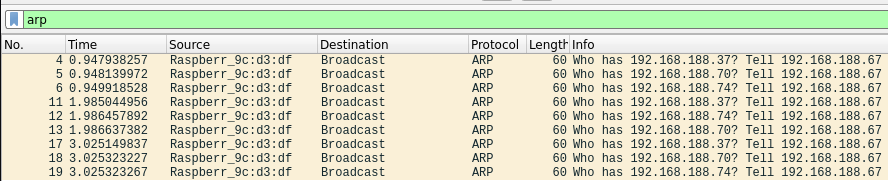

Beim Arp-Spoofing werden gefälschte ARP-Replys versendet und die Zuordnung zwischen Arp und IP manipuliert. Möchte z.B. Rechner A eine Nachricht an Rechner B schicken, ermittelt dieser vorerst die zugehörige MAC-Adresse zu der IP von Rechner B. Rechner A schickt dabei ein Broadcast an alle Geräte. Vereinfacht gesagt enthält dieser Broadcast die MAC+IP Adresse des Fragenden und verlangt die korrekte MAC Adresse zur IP von Rechner B. Anbei eine Visualisierung der ARP Pakete in Wireshark.

Alle Rechner im Netzwerk speichern sich die IP-MAC Relation des Fragenden. Nur der Rechner B antwortet Rechner A mit seiner MAC-Adresse. Die Antwort speichert Rechner A dann in seine lokale Tabelle, dem ARP-Cache.

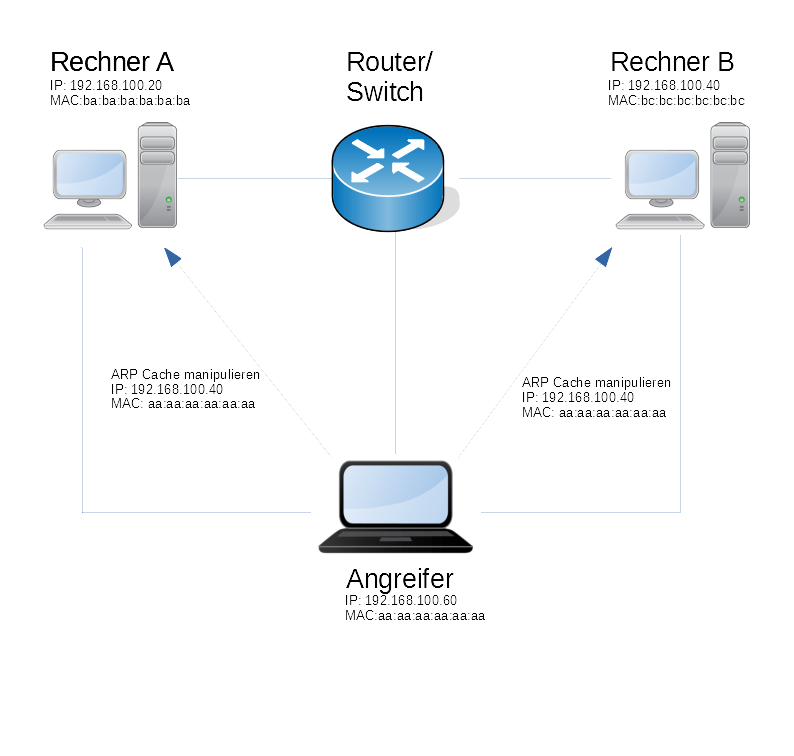

ARP-Spoofing macht es sich zu Nutze, dass die erste Antwort, die der Rechner A bekommt, akzeptiert und gespeichert wird. Der Man-in-the-Middle PC versucht den korrekten Rechner B zuvorzukommen, damit Rechner A die MAC vom MITM-PC mit der IP von Rechner B abspeichert.

Jeglicher Netzwerk Traffic, der von Rechner A nach Rechner B geht, wird nun über den PC des Angreifers geleitet. Dieser muss lediglich dafür sorgen, dass er die IP Pakete weiterleitet, um so kein misstrauen zu erzeugen. Die Route zurück von Rechner B nach Rechner A sollte auch nicht missachtet werden.

Beispiel

Bei meinem QNAP Test habe ich mir diese Attacke zu Nutze gemacht. Durch die Manipulation des ARP Caches meines NAS konnte ich den ausgehenden Traffic mitschneiden. Ich möchte euch hier zeigen, wie ich vorgegangen bin. Vorerst wäre es interessant zu wissen, welche ARP Tabelle zurzeit existiert. Dies ist die vom NAS. Weiter unten zeige ich euch die Liste nach der erfolgreichen Attacke erneut.

ip neigh show 192.168.188.1 dev eth0 lladdr e0:28:6d:c4:04:5a DELAY

Bitte beachtet, dass es sich hierbei um einen Angriff handelt, den ihr nur bei euren eigenen Geräten ausprobieren solltet. Andernfalls kann dies strafrechtlich verfolgt werden!

Sorgen wir erst einmal dafür, dass unser Laptop alle Pakete weiterleitet.

sudo sysctl -w net.ipv4.ip_forward=1

Kommen wir nun zum ARP-Reply, den wir manipulieren. Dafür brauchen wir unseren Schnittstellennamen, der zum Netzwerk verbunden ist.

ip addr

Bei mir ist das eth0, kann bei euch aber abweichen. Wie wir oben gelernt haben, wollen wir unser MAC-Adresse zu einer anderen IP Adresse auflösen lassen. In meinem Fall die IP von meinen Router und vom NAS. Dafür benötigt es die IP des Routers und des NAS, die wir in unterschiedlichen Terminals als Target angeben.

# Router 192.168.188.1 # NAS 192.168.188.140 sudo arpspoof -i <Schnittstelle> -t <Opfer> <manipulierte IP> sudo arpspoof -i eth0 -t 192.168.188.1 192.168.188.140 sudo arpspoof -i eth0 -t 192.168.188.140 192.168.188.1

Der Angriff erfolgt. Die beiden Befehle werden ihr Ergebnis fortlaufend im jeweiligen Terminal niederschreiben. Nach einem Blick in den ARP-Cache sehen wir, dass der Angriff erfolgreich war.

[~] # ip neigh show 192.168.188.83 dev eth0 lladdr 08:00:27:74:01:0d REACHABLE # Angreifer 192.168.188.1 dev eth0 lladdr 08:00:27:74:01:0d REACHABLE # Router

Sogenannte Sniffer können nun den Traffic mitlesen. Bekannte Sniffer sind z.B. Wireshark, urlsnarf, driftnet und viele mehr. Nachdem ihr fertig seid, solltet ihr die Paketweiterleitung von oben deaktivieren

sudo sysctl -w net.ipv4.ip_forward=0

Ein Gedanke zu „Was ist arp spoofing“